1) ルータや L3スイッチ,L2スイッチを Cisco 社製品で揃えるので、ファイアウォールも Cisco 製品を採用したい

2) Windows Active Directory と連携し、ユーザー認証後の通信制御を実施して身元不明ユーザからの通信を遮断したい

3) URI フィルタとして FirePOWER を導入したい

Windows Active Directory と連携する認証機能で あるが、これは シスコシステムズ合同会社 シニアシステムズエンジニア 曰(いわ)く "IDentity FW認証" と呼称する機能で ある らしい

Cisco 社の Web では、以下に機能記述が ある

Cisco ASA Next-Generation Firewall Services データ シート - Cisco ASA 5500シリーズ - Cisco Systems

FirePOWER を使用したいが為(ため)に ASA を導入すると言うのも、何と無く本末顛(てん)倒と言う気が しなくも無い堅牢な認証。

Windows Active Directory エージェントと Lightweight Directory Access Protocol(LDAP)を使用したパッシブな認証方法に加え、Kerberos と Windows NT LAN Manager を使用してアクティブ認証を提供します。

# 雑学知識で あるが、本末転倒は本末顛倒が正しい

2') Windows Active Directory との連携実績が余り無いらしいが、多分大丈夫

3') FirePOWER の導入実績が世界的に無いため、これを試したい

と言う事なのだ そうで ある

つまり、

客を モルモット扱い かよっ!

本件、ユーザ数、同時認証等、どのくらいの規模での認証をお考えでしょうか?

機能的には認証動作致しますが、パフォーマンス、スケーラビリティの観点からも考慮が必要かと思いますので、慎重にご検討いただければと存じます。

ASA5545 では FW+URL Filter を行わせ、かつ、ID-FWとなると、始業時の同時認証では相当の負荷が考えられます。

残念ながら、弊社でもこれらを組み合わせた場合等、対応可能な指標値は持ち合わせておりませんので、もし実装を行う場合には、負荷状況を見ながら順次展開頂く形になるかと思われます。

# いやぁ、この手の宗教の徒輩(とはい) とは本当に付き合い切れない ものが ある

としか記述されて いない表2. Cisco ASA 5500-X シリーズのハードウェアおよび物理仕様

CPU : マルチコア、エンタープライズ グレード

# sh conf : Saved : : Serial Number: ********** : Hardware: ASA5545, 12288 MB RAM, Lynnfield 2660 MHz, 1 CPU (8 cores)

どうやら ASA 二機での HA 構成では、login した機器のフェイルオーヴァ(failover)状態を表示させる事が出来る様で あるType help or '?' for a list of available commands.

asa/pri/act> enable

Password: ******

asa/pri>act#

以下の状態を読み取って表示させると言う らしいasa(config)# prompt hostname priority state

[hostname]/<primary/secondry>/<active/standby>#

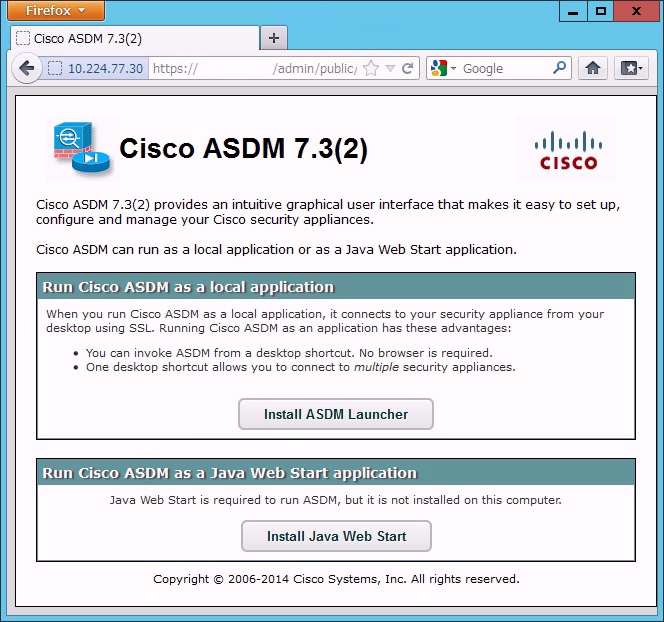

https://[ASA IP address]/